Bitcoin

Mehr sehen

Projektanalyse

Mehr sehen

Technische Analyse

Mehr sehen

Nach Thema lernen

Thema

Bitcoin

Projektanalyse

Technische Analyse

KI

Altcoin

Blockchain

Krypto-Grundlagen

DeFi

Ethereum

Gaming

Layer 1

Layer 2

Makrotrends

Meme-Coins

NFT

Phemex-Produktleitfäden

Regulierung

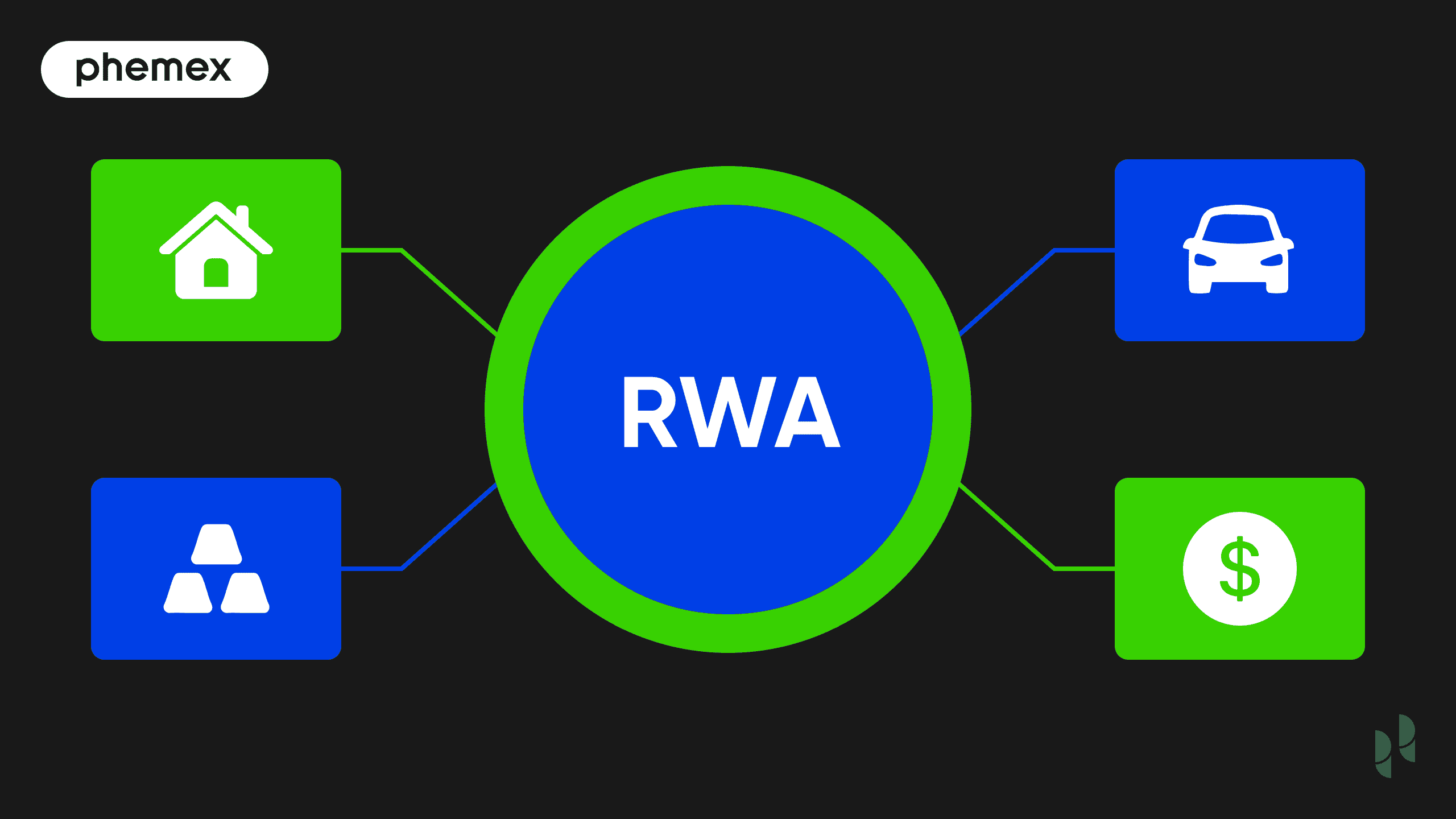

RWA

Sicherheit

Solana

Stablecoins

TradFi

Handel

Wallet

Schwierigkeitsgrad

Anfänger

Fortgeschritten

Experte

Lesedauer

1-3m

3-5m

5-10m

10-15m

15-20m

Filter löschen

Neue Artikel (422)

Mehr

Polymarket Erklärung: Zukunft der Prediction Markets entdecken

Anfänger

Projektanalyse 2025-10-28

|

10-15mSatz wechseln

Beliebte Artikel (422)

Mehr

Wyckoff Accumulation & Distribution meistern: Die ultimative Anleitung zum erfolgreichen Trading mit der Wyckoff-Methode

Experte

Technische Analyse 2025-09-17

|

10-15mSatz wechseln

Erhalten Sie wöchentliche Krypto-Einblicke in Ihren Posteingang.

Jetzt abonnieren